[ad_1]

Cosa significa essere DataAware? Se ne è parlato durante una tavola rotonda organizzata durante un evento di Attiva Evoluzionela divisione di Attivare dedicato alle soluzioni di sicurezza informatica. Alla discussione, moderata da Riccardo MeggiatoConsulente Incident Response e Computer Forensics, Giorgia Paola Dragoniricercatore presso il Politecnico di Milano e membro del Clusit CTS, Filippo Zizzadoropsicologo, es Matteo Zambone, CTO e co-fondatore Tag Manager Italia. Può sembrare strano che due dei relatori siano esperti di cybersecurity, ma il concetto di data awareness va oltre la protezione dagli attacchi informatici, e include anche una corretta gestione delle informazioni personali. Il problema non sono solo i criminali che tentano di rubarli, ma anche una gestione spesso casuale dei dati in nostro possesso. Perché come sottolinea Zambon, “diamo i dati agli inserzionisti”, soprattutto quelle americane, Meta e Google in primis.

.jpg)

Cookiegeddon e Trackingeddon: come le normative hanno cambiato un settore

Zambon, che abbiamo avuto modo di conoscere ad ottobre 2022, si è soffermato sul tema del tracking pubblicitario. Un classico esempio di come “regaliamo”, più o meno consapevolmente, dati agli inserzionisti. Se la maggior parte dei siti è gratuita, è perché si guadagnano da vivere con la pubblicità. Il fatto è che gli annunci pubblicitari non vengono consegnati in modo casuale, ma sono mirati agli interessi degli utenti. Interessi che si desumono dai siti visitati, dalle ricerche effettuate, dai profili social con cui si interagisce. Sulla base di questi ed altri dati, il retargeting: Cerchi una scarpa da ginnastica su Google? Non solo ci verranno offerti banner di scarpe sui siti che visitiamo, ma anche pubblicità che apparirà nei feed dei social network. E questo anche se utilizziamo diversi dispositivi per la navigazione, ad esempio smartphone e desktop. Se da una parte questo ci permette di avere pubblicità più interessanti, legate ai nostri interessi, dall’altra stiamo esponendo una serie di dati impressionanti, dati di cui spesso perdiamo il controllo. E-mail, numero di telefono, ma anche convinzioni religiose, orientamento sessuale e politico, la nostra posizione geografica. Informazioni apparentemente innocue, ma che nelle mani sbagliate possono essere utilizzate per organizzare truffe estremamente efficaci.

Per questo l’Ue è corsa ai ripari prima con le cookie rules e poi con le GDPR, che ha contribuito a diffondere maggiore consapevolezza presso il grande pubblico. Un vantaggio per gli utenti, che hanno così un maggiore controllo sui propri dati, potendo decidere se accettare o meno i cookie. E avendo la certezza che anche se accettano i cookie, i dati non lasceranno i confini europei. Proprio in base al GDPR, sta cambiando radicalmente anche il modo di analizzare i dati relativi ai visitatori del proprio sito web: Google Analytics, infatti, non è a norma e da qualche mese tutti i siti dovrebbero aver effettuato il passaggio a Google Analytics 4 che , come spiega Zambon, è molto più potente e granulare ma, allo stesso tempo, più rispettosa della privacy. E un po’ più complicato da usare rispetto alla precedente incarnazione. “Google Analytics 3 è come un abito acquistato dalla grande distribuzione, mentre GA4 è l’equivalente di un abito su misura”, spiega Zambon, sottolineando che non solo webmaster e inserzionisti dovranno formarsi per capire come utilizzare questo nuovo strumento, ma dovranno anche rivedere le proprie strategie. Infatti, se sempre meno persone accettano i cookie, fornendo sempre meno dati agli inserzionisti, questi ultimi dovranno escogitare altri metodi per interagire con il proprio pubblico, risalendo in qualche modo alle proprie origini, ad esempio affidandosi a newsletter acquisite legalmente o contattando liste, e non più solo sui dati di navigazione.

Il punto sulla cybersecurity: regole e consapevolezza

Giorgia Dragoni ha colto l’occasione per evidenziare gli ultimi dati dell’analisi Clusit (ne abbiamo parlato qui), sottolineando l’enorme aumento degli attacchi informatici contro l’Italia. Dragoni sottolinea l’importanza degli investimenti, che in Italia sono ancora troppo bassi, ma ha toccato un punto chiave: quello della consapevolezza, che fortunatamente è in aumento. E le nuove normative, come DIS2 e DORA, sono un ottimo passo avanti: dimostrano che le istituzioni hanno compreso la necessità di intervenire, delineando quadri normativi e sottolineando l’importanza di tutelarsi adeguatamente. Se ci sono regole precise è perché c’è un pericolo reale, e come sottolinea lo psicologo Zizzadoro “se un’azienda si sente in pericolo, raccoglierà fondi per evitare attacchi”. Ma è altrettanto importante non incolpare le persone di eventuali errori. Può capitare a tutti, anche ai più attenti, di cliccare per sbaglio su una mail di phishing, anche perché sono sempre confezionate meglio. Qui la soluzione deve essere tecnologica: sono gli algoritmi e le contromisure, secondo Zizzarodo, a dover segnalare i pericoli.

Le soluzioni di sicurezza di Attiva Evolution

Activate Evolution distribuisce una varietà di soluzioni di sicurezza, comprese quelle di SonicWall, Kaspersky e molti altri fornitori, anche meno conosciuti. Tra questi Ermete, uno spin-off dell’Università di Torino che sfrutta l’intelligenza artificiale per proteggere i dispositivi. A differenza delle classiche soluzioni di sicurezza, basate sulla reputazione, la tecnologia di Ermes sfrutta l’intelligenza artificiale per analizzare i comportamenti e identificare quelli imprevisti, che possono essere indicatori di un attacco informatico. La soluzione si basa su un agente che deve essere installato sull’endpoint e che è in grado di proteggerne la navigazione, filtrando il traffico anche in assenza di una VPN.

.jpg)

Il suo punto di forza è la velocità di rilevamento, soprattutto nel caso di vulnerabilità zero day, che è molto più elevata rispetto alle soluzioni tradizionali, secondo i suoi sviluppatori. Va detto che la soluzione Ermes non è in grado di coprire tutte le esigenze delle aziende, ed è complementare ad altre soluzioni.

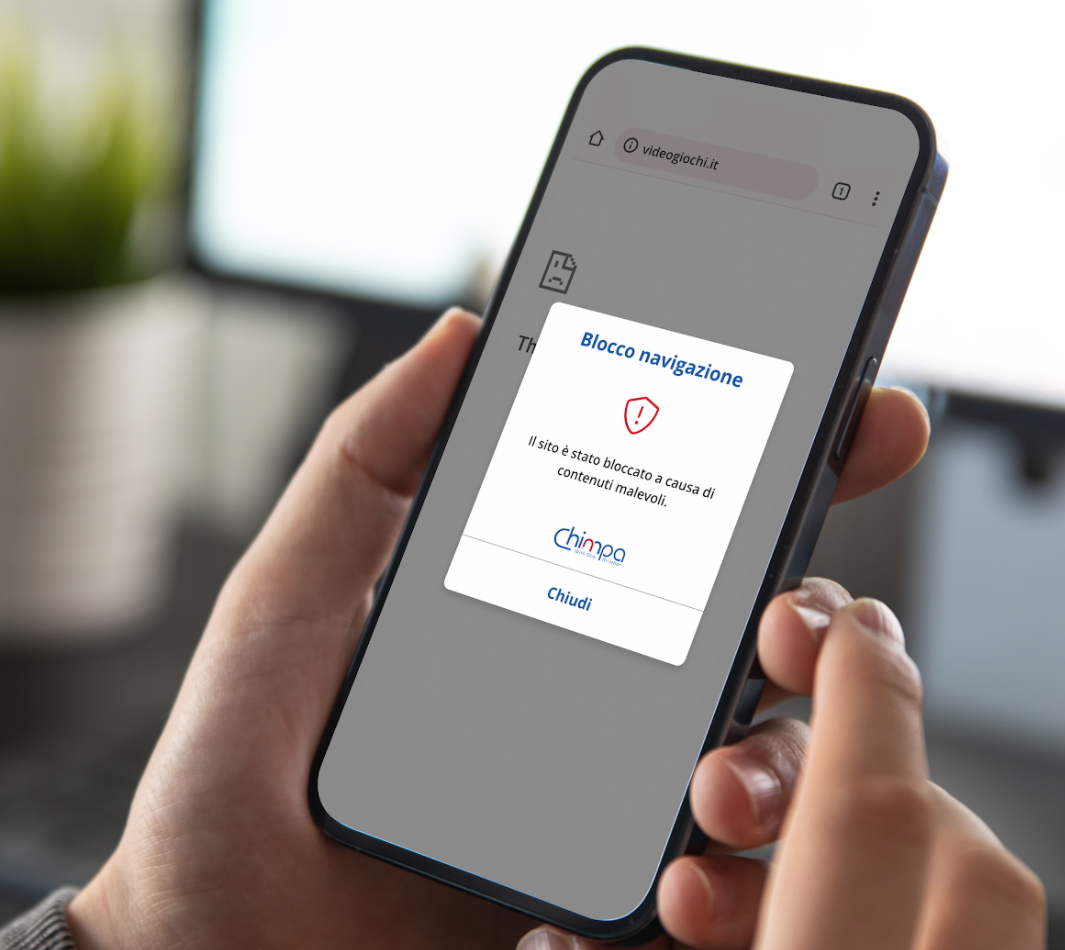

Tornando al tema dell’essere consapevoli, Diego FasanoResponsabile dello sviluppo aziendale di Scimpanzé, ha voluto “giocare” con il pubblico, mostrando un QR Code all’inizio della sua presentazione e invitando i presenti ad inquadrarlo. Per poi affermare di aver installato malware sui telefoni di chi ci è cascato.

Certo, non c’erano malware, ma con questo semplice gesto Fasano ha mostrato quanto sia facile cadere in una trappola. Molti dei partecipanti, infatti, non hanno esitato a inquadrare il codice, considerandosi in un ambiente sicuro: dopotutto eravamo a una conferenza sulla sicurezza informatica. E questo dimostra che nessuna fiducia va riposta in nessuno, e che va sempre applicata la logica zero trust. La soluzione proposta da Chimpa fa proprio questo: si tratta di un software da installare su dispositivi mobili che unisce le funzioni di Unified Endpoint Management (UEM) e quelle di Mobile Threat Defense (MTD).

.

[ad_2]

Source link